No es lo mismo

Si realizamos una petición a un servidor utilizando su dirección IP y la respuesta es de naturaleza parecida a la que obtendríamos usando alguno de sus nombres de dominio, todo parece apuntar a que estamos tratando con un servidor controlado por alguien. No con un hosting compartido, sino con un equipo que tiene un único propietario que lo aprovecha para sus propios fines.

Ahora bien, ese equipo puede estar utilizando un servicio de housing. O, como prefieren llamarlo los angloparlantes, de "colocation" o "colo". Con esas denominaciones nos referimos a empresas que tienen sus CPD con redes de conexión a Internet y alquilan espacio y recursos a quienes quieran ubicar en ellos sus ordenadores.

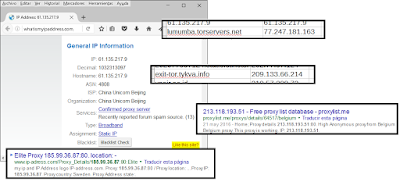

Y ese es el caso en los servidores que vimos anteriormente, como puede comprobarse consultando el registro de Whois asociado a sus direcciones IP:

Establecemos así otro vínculo entre propietarios de sitios web y empresas con las que contratan servicios. Y que algo sabrán de sus identidades porque, como poco, les cobran el servicio de forma periódica.

Esto también quiere decir que una misma IP puede fácilmente haber pasado por varios inquilinos a lo largo de los últimos años. No debe olvidarse que parte del modelo que estamos descubriendo se basa en crear muchos dominios "de usar y tirar" que no suelen registrarse por más de un año y que, en muchos casos, no llegan siquiera a eso porque suelen ser reportados por SPAM y otras prácticas no deseadas. Una cosa a tener en cuenta a la hora de correlacionar información.

La segunda "trampa"

Sea como sea, algo raro hay cuando en un pequeño rango de IPs se encuentra un elevado número de servidores que han sido denunciados en diversos medios por tener un comportamiento poco recomendable. Por ejemplo, tenemos esta página

La mayor parte de estos dominios ya no existen. Pero podemos intentar averiguar qué camino siguieron. En este caso vamos a utilizar la herramienta "Domain History" de WhoisRequest para ver cómo evolucionaron los servidores DNS asignados al primero de los dominios:

Hay que tener en cuenta que las fechas pueden no ser exactas. Porque una cosa es la fecha en que se actualiza la base de datos de Whois (que es la mostrada en la imagen) y otra distinta aquella en la que los cambios tuvieron lugar. De hecho, utilizando DomainHistory.NET (no confundir con el anetrior), una herramienta para encontrar datos de whois antiguos, encontré una copia del Whois de este dominio y pude comprobar que entre ambos eventos había una pequeña diferencia:

La historia de los DNS es relevante por varias razones:

- Si un domino utiliza los DNS de otro, posiblemente haya una relación entre ambos.

- Un nombre de dominio puede ser registrado por una organización, que lo usa durante un tiempo y después lo cancela. Y, al cabo del tiempo, puede venir otra empresa o persona y volver a registrarlo. Son "vidas" distintas que pueden ser apreciadas por la creación y eliminación de los registros de DNS (como en el mensaje "Domain dropped or Nameservers Removed" del final).

- Y por acabar esta lista, necesariamente no exhaustiva, tenemos el tema del "parking de dominios". En la imagen anterior puede observarse como el 17 de marzo de 2014 se observó un cambio de DNS, Anteriormente había venido siendo equipos cuyo nombre estaba asociado al dominio pero después pasaron a otro cuyo nombre "park...." apunta en esta dirección.

Esto del parking de dominos es un negocio relacionado normalmente con el SEO o la venta de visitantes. Si tienes un dominio que no usas, se lo "cedes", normalmente a cambio de una contraprestación económica, a una empresa de parking para que ellos sí lo utilicen.

¿Y qué hacen las empresas de parking con los dominios que consiguen? Seguro que lo has adivinado: poner enlaces publicitarios a otros sitios. O hacer que el tráfico que llegue a estos dominios se redirija a otros servidores. Y, claro, los destinos en ambos casos pagan por lo que reciben. Una dato que quizá sea revelador es que si buscas "domain parking cloaking" aparecen 405.000 resultados. Por si no sabes lo que es cloaking...aquí tienes un poco de lectura.

¿Qué historia nos cuentan las tres imágenes anteriores? La de un dominio que, a poco de ser creado, ya era objeto de denuncia pública por SPAM. Había sido registrado por sólo un año y cuando este tiempo terminó, comenzó el "plazo de gracia" que suele darse a los registrantes, durante los cuales ya no controlan el dominio pero sigue siendo posible renovarlo, que suele ser de alrededor de un mes. Y durante ese tiempo, parece que el dominio estuvo "apacado".

Resumiendo: a la hora de atribuir un comportamiento a un dominio hay que ver si éste se encuentra aparcado o no. En este caso, parece que fue el comprador original del dominio quien lo instaló en esa IP de un servicio de housing y posteriormente fue denunciado por SPAM.

Y no es una historia de un dominio solitario. Muchos de los denunciados en aquella página vivió similar aventura

Usando DomainHistory.NET se puede encontrar datos antiguos sobre algunos de estos dominios. Interesante similitud:

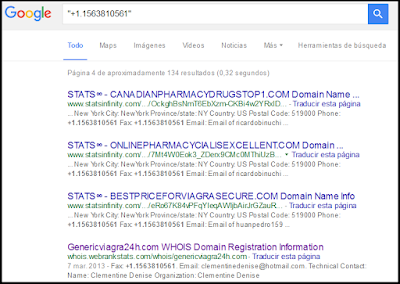

Mismo agente registrador. Fechas parecidas. Y, aunque distinto nombre y distintas cuentas de correo (eso sí, gratuitas) el mismo teléfono. Uno que, cuando se busca, aporta muchos resultados. La inmensa mayoría, relativos a la misma materia:

Por cierto, que StatsInfinity es otra herramienta de las buenas a la hora de investigar dominios. Y nos puede ayudar a comprobar que, aunque haya varias direcciones de correo involucradas, cada una de ellas fue utilizada unas cuantas veces.